Analisis data adalah ilmu yang menguji dan mengartikan data mentah (raw data) atau kumpulan data dengan tujuan menarik kesimpulan. Kumpulan data adalah kumpulan item-item yang berhubungan dan terpisah dari data terkait dalam struktur yang dapat diakses secara individu, dalam kombinasi, atau dikelola sebagai satu kesatuan utuh. Dalam database, satu set data mungkin berisi kumpulan data bisnis seperti nama, gaji, informasi kontak, atau angka penjualan. Basis data itu sendiri dapat dianggap sebagai kumpulan data, begitu juga badan data di dalamnya yang terkait dengan jenis informasi tertentu, seperti angka penjualan untuk departemen perusahaan tertentu.

Triase dan analisis jangka pendek dari umpan data real-time, seperti log dan pemberitahuan sistem, untuk gangguan potensial dapat dilakukan oleh analis Tier 1 SOC. Setelah ambang batas waktu yang ditentukan, insiden yang dicurigai ditingkatkan ke tim analisis dan tanggapan insiden untuk studi lebih lanjut, yang mungkin adalah analis Tier 2 SOC yang fokus pada umpan peristiwa secara real-time dan visualisasi data lainnya.

Analisis dinamis adalah pengujian dan evaluasi program dengan mengeksekusi data secara real-time untuk menemukan kesalahan. Analisis dinamik sering digunakan dengan analisis malware.

Log Mining

Log adalah catatan yang terkait dengan aktivitas yang terjadi pada suatu sistem. Log bisa berasal dari perangkat jaringan seperti firewall, server, router, database, dan aplikasi.

Alat SIEM seperti Splunk dapat membantu SOC mengumpulkan dan menormalkan sejumlah besar data log yang berbeda. Tangkapan layar di bawah ini menunjukkan beberapa informasi log yang dikumpulkan menggunakan GUI Splunk.

Log Mining adalah jenis analisis log yang terdiri dari beberapa bentuk, termasuk yang berikut:

- Sequencing : Rekonstruksi atau mengikuti arus lalu lintas dan waktu jaringan secara berurutan.

- Path analysis : Interpretasi rantai peristiwa berurutan yang terjadi selama jangka waktu tertentu. Analisis jalur adalah cara untuk memahami perilaku penyerang untuk mendapatkan wawasan yang dapat ditindaklanjuti ke dalam data log.

- Log clustering : Digunakan untuk menambang melalui sejumlah besar data log untuk membangun profil dan untuk mengidentifikasi perilaku anomali.

Dengan menggunakan teknik ini, seorang analis dapat menggunakan log untuk meramalkan serangan di masa depan. Analisis prediktif dapat digunakan untuk membuat prediksi tentang serangan atau acara yang tidak diketahui di masa mendatang. Selain penambangan log, analisis prediktif dapat menggunakan penambangan data dan peristiwa masa lalu dan saat ini untuk membuat prediksi.

Raw Network Packet Capture Analysis

Hilangnya data karena pencurian atau kesalahan konfigurasi dapat merugikan organisasi. Untuk mendeteksi pencurian data, seorang analis harus melihat data-in-motion, data-at-rest, dan data-in-use. Analis juga harus memahami semua peraturan kepatuhan data terkait.

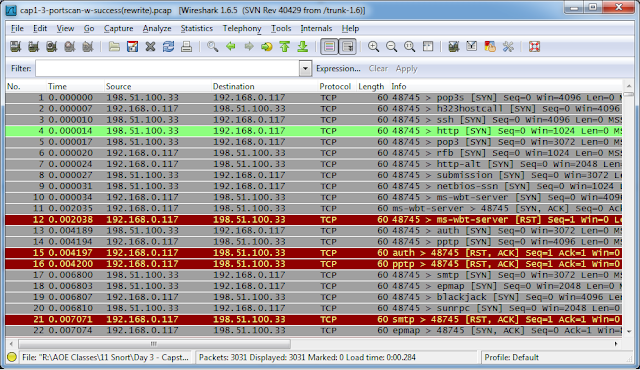

Forensik jaringan (network forensics) adalah cabang forensik digital yang berkaitan dengan pemantauan dan analisis lalu lintas jaringan, dengan tujuan pengumpulan bukti atau deteksi intrusi. Pengambilan paket jaringan raw, mencegat paket data yang melintasi komputer atau jaringan tertentu, merupakan bagian penting dari forensik jaringan. Alat seperti Wireshark dan TCPDump dapat menangkap lalu lintas tersebut untuk analisis waktu nyata, atau dapat disimpan untuk analisis backend. Pengambilan paket dapat digunakan oleh analis untuk memecahkan kode peringatan yang dilihat oleh sensor jaringan. Menggunakan paket capture sebagai bagian dari IDS dapat membantu dengan memvalidasi peringatan.

Perangkat jaringan dapat menggunakan protokol yang disebut NetFlow untuk mengumpulkan informasi tentang lalu lintas jaringan dan memonitornya. Analyzer NetFlow memungkinkan analis untuk menentukan mesin dan perangkat yang memonopoli bandwidth, menemukan bottleneck di sistem, dan meningkatkan efisiensi jaringan secara keseluruhan. Penganalisis NetFlow juga dapat membantu respons insiden dengan menyediakan visibilitas konteks untuk percakapan IP. Misalnya, screenshot Flow Search ini, seperti yang ditunjukkan pada gambar, menunjukkan rincian percakapan IP antara host 10.201.3.20 dan host 10.201.1.51. Seorang analis keamanan biasanya akan perlu menggunakan kombinasi alat dan tampilan data telemetri untuk memahami dampak potensial dari sebuah ancaman.

Real-Time Rule-Based Alerts

Tugas utama SOC adalah menemukan dan menanggapi insiden keamanan. Insiden adalah peringatan atau peristiwa yang dapat menimbulkan ancaman serius bagi organisasi dan harus ditingkatkan ke tim respons insiden.

Lansiran dapat berasal dari beberapa tempat dan sistem, seperti berikut:

- Pengguna

- Helpdesk

- Perangkat keras

- Perangkat lunak

IPS dan IDS sensor adalah perangkat yang secara konstan memonitor lalu lintas jaringan yang mencari kemungkinan serangan. Misalnya, sensor dapat memeriksa lalu lintas jaringan yang mencari kecocokan dengan salah satu tanda tangan serangan dalam basis data signaturenya. Ketika data jaringan memicu sebuah signature, sensor mencatat peristiwa dan mengirimkan pemberitahuan alarm. Beberapa sensor sejajar dan dapat mengambil tindakan berbasis kebijakan untuk memblokir lalu lintas, sementara yang lain yang tidak sejalan dengan aliran tidak dapat memblokir lalu lintas. Sensor IPS biasanya sejajar dengan arus lalu lintas dan dengan demikian mampu memblokir inline lalu lintas jahat. Sensor IDS dapat dicolokkan ke jaringan yang tidak inline. Dalam konfigurasi sensor IDS, sensor akan mengawasi lalu lintas yang mengganggu, tetapi memiliki kemampuan terbatas untuk bereaksi terhadap serangan yang terdeteksi. Ini dapat melakukan logging IP untuk menangkap riwayat lalu lintas mengganggu, dan jika serangan itu berbasis TCP, sensor dapat menghasilkan TCP reset dalam upaya untuk menghentikan aktivitas intrusif.

Banyak alarm, lansiran, dan peristiwa yang dihadapi tim SOC adalah kesalahan positif, yang merupakan ancaman yang tidak akan memengaruhi bisnis atau yang akan digagalkan oleh pertahanan yang ada. Dengan mengintegrasikan dan menghubungkan alarm dan peristiwa dengan data dari intelijen ancaman, SIEM, dan alat analitik keamanan lainnya, prioritas alarm dapat diotomatisasi dengan kecepatan mesin. Pengutamaan yang efektif mengurangi analis SOC Tier 1 dari tugas padat karya memilah-milah puluhan ribu peringatan tingkat rendah dan tidak relevan setiap hari.

Pada gambar tersebut, konsol Cisco Firepower menunjukkan bahwa lima peringatan unik diterima dan salah satu lansiran terkait dengan malware yang mencoba membuat shell perintah FTP yang terdeteksi oleh IPS dan IDS.

Pada gambar berikutnya, peringatan tingkat severity yang tinggi terlihat antara 166.78.135.34 dan 192.168.7.89 dan itu melibatkan HTTP. Sebagian besar analis keamanan melihat ratusan kejadian ini dalam satu hari, dan tantangannya menjadi menentukan peringatan mana yang harus diselidiki atau ditingkatkan.

No comments:

Post a Comment