- Pemetaan jaringan / Network mapping

- Pemantauan jaringan / Network Monitoring

- Deteksi kerentanan / Vulnerability detection

- Pengujian penetrasi / Penetration testing

- Pengumpulan data / Data collection

- Deteksi ancaman dan anomali / Threat and anomaly detection

- Pengumpulan data dan korelasi / Data aggregation and correlation

Contoh tools yang digunakan dalam SOC meliputi :

Security Onion : Sistem Operasi Distribusi berbasis Linux yang disediakan oleh Doug Burks.

Security Onion menyediakan tools yang berguna untuk hal-hal berikut:

- Manajemen log

- Pemantauan keamanan jaringan (NSM)

- IDS (intrusion detection system) / deteksi intrusi

Security Onion terdiri dari komponen-komponen berikut :

(tampilan aplikasi snort)

- Snort

- Suricata

- Bro

- OSSEC

- Sguil

- Squert

- ELSA

- Xplico

- NetworkMiner

Masing-masing alat ini membantu analis keamanan dalam melihat data telemetri dari jaringan dan kemudian menganalisis data tersebut untuk menentukan apakah intrusi jaringan telah terjadi. Misalnya, tanda IDS dihasilkan dari SNORT atau Suricata. Seorang analis keamanan dapat menggunakan ELSA untuk melakukan kueri data log dari sumber lain untuk memvalidasi pesan peringatan yang diterima dari SNORT. Sguil adalah alat pemantauan kejadian dan sesi waktu nyata yang menampilkan data untuk analis keamanan dalam GUI yang intuitif. Jenis alat ini digunakan oleh analis keamanan untuk melakukan pekerjaan mereka.

Network analysist tools : Menyediakan kemampuan menangkap paket dan lalu lintas jaringan analisis aliran IP yang dapat digunakan untuk menemukan aktivitas jaringan yang tidak wajar.

Alat analis jaringan populer meliputi:

- Wireshark

- Netwitness

- OSSEC

- NetFlow

- Cisco Stealthwatch

Di bawah ini adalah contoh data NetFlow yang ditampilkan di Cisco StealthWatch. Cisco StealthWatch dapat menunjukkan pandangan berbeda dari arus IP pada jaringan, yang didasarkan pada perangkat jaringan yang dikonfigurasi untuk mengirim data NetFlow ke Cisco StealthWatch.

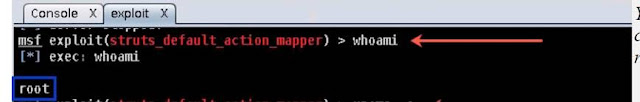

Penetration Testing Tools : Tujuan pengujian penetrasi adalah untuk benar-benar memanfaatkan kelemahan. Tes penetrasi mensimulasikan tindakan penyerang yang bertujuan untuk menembus keamanan informasi organisasi. Menggunakan banyak alat dan teknik, tester/penetration tester (ethical hacker) mencoba untuk mengeksploitasi sistem penting dan mendapatkan akses ke data sensitif. Penilaian kerentanan adalah proses yang mencari kerentanan yang diketahui dalam sistem informasi dan melaporkan potensi eksposur. Penetrasi pengujian dan penilaian kerentanan sering salah digunakan secara bergantian, yang telah menciptakan kebingungan bagi banyak perusahaan. Sebagian besar organisasi biasanya memulai dengan penilaian kerentanan, dan bertindak berdasarkan hasilnya untuk menghilangkan kelemahan tersebut atau menguranginya ke tingkat risiko yang dapat diterima, dan kemudian melakukan uji penetrasi jika mereka yakin dengan postur keamanan mereka yang lebih baik. Kali Linux berisi sejumlah besar alat uji penetrasi dari berbagai ceruk bidang keamanan dan forensik, alat seperti Metasploit Framework, Armitage, dan SET (Social Engineer Toolkit). Gambar di bawah menunjukkan contoh penggunaan Armitage untuk mengeksploitasi kerentanan Apache Struts untuk membuka koneksi balik ke server Apache yang rentan (192.168.1.107).

Gambar selanjutnya menunjukkan mengeluarkan perintah whoami setelah koneksi terbalik dibuat.

No comments:

Post a Comment